Analyzing Characteristics of Memory Timing Side-Channels in GPU

Abstract

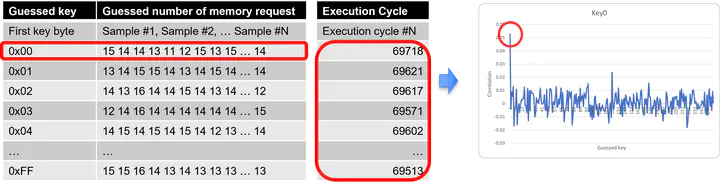

최근 연구에서 GPU에서 수행하는 AES와 RSA와 같은 암호 알고리즘에서 GPU의 고유한 메모리 접합 구조에 따른 메모리 접근 시간의 차이를 이용하여 공격자가 암호키를 복원할 수 있음이 밝혀졌다. 이는 GPU 캐시 구조 및 메모리 접합 방식에 따라 공격자가 역연산을 통해 GPU의 메모리 요청 개수와 이에 따른 암호화 커널의 수행시간의 관계를 쉽게 알아낼 수 있기 때문이다. 본 연구에서는 변환 테이블을 사용하는 암호화 알고리즘에서 GPU의 메모리 접합 크기 및 변환 테이블의 접근 시간에 따른 GPU의 메모리 접근 시간 부채널의 특성을 GPU 구조 시뮬레이터를 통해서 분석하였다. 이러한 분석을 통하여 메모리 접합 크기 및 접근 시간에 따라 GPU 메모리의 부채널 취약성이 변화함을 밝혀냈으며 이러한 GPU 메모리 부채널의 취약점을 dummy 메모리 요청의 추가로 보완할 수 있음을 보여주었다.

Publication

Korea Software Congress