Cache Side-Channel Attacks Exploiting RoCC Interface on RISC-V SoC Platform

Abstract

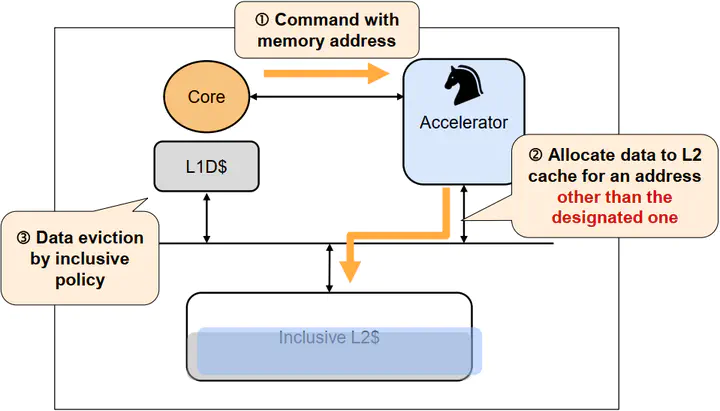

System-on-Chip(SoC)은 많은 종류의 서드파티 IP를 활용하여 설계가 되고 있다. 서드파티 IP의 보안을 내부적으로 검증하는 것은 쉽지 않기 때문에 악의적인 공급자에 의한 하드웨어 트로이목마는 잠재적으로 심각한 보안 위협이 될 수 있다. 본 논문에서는 최근 많은 관심을 받고 있는 RISC-V 오픈소스 SoC 플랫폼 환경에서 RoCC 인터페이스를 활용한 캐시 부채널 공격 과정을 보여준다. 본 논문에서는 공격자가 가속기 IP를 제어하는 RoCC 명령어에 따라 동작하는 가속기에 악의적인 메모리 접근 로직을 설계하여 Flush+Reload 형태의 캐시 부채널 공격을 효율적으로 진행할 수 있음을 밝혔다. 본 논문에서 보여주는 공격 시나리오를 통하여, 본 논문은 오픈소스 ISA 및 명령어를 이용한 SoC 설계에 있어서 하드웨어 보안공격을 고려한 방어 방법 설계가 필요함을 제시하고 있다.

Publication

Korea Computer Congress